Halo

Habe heute mal die Logs angeschaut

Da steht unter Alarm:

2018-04-21T00:39:55Z [Alert] firewall security alert! Remote (source) address:94.103.XXX,scan dest address:193.154.XX,and source port:65XX,dest port:13XX

Was bedeutet das ? Muss ich mir hier sorgen machen ?

Danke für eure Infos

Seite 1 / 1

Noch zur Info

Statistik zu "Anti hacking" zeigt 0 Treffer

Ich verwende das aktuelle A1 Standard Modem

Statistik zu "Anti hacking" zeigt 0 Treffer

Ich verwende das aktuelle A1 Standard Modem

Auf dieser Seite

kannst Du eventuell Informationen über die source Adresse bekommen. Zumindest von welchem Provider aus welschem Land der Portscan erfolgte.

Der Destination Port wäre noch interessant. Er gibt Auskunft, welches Protokoll beim Scan versucht wurde.

Da es als Alarm eingetragen ist, war es eben nur ein Versuch. Wäre der betreffende Port für Zugriff von außen geöffnet, gäbe es keinen Alarm.

Wenn der Zugriffsversuch nur einmal war, dann ist es vermutlich ein Hackerprogramm, welches Internetadressen nach offenen Ports sucht.

Wenn es dauernd passiert, dann wäre es bei gleichbleibender Sourceadresse ein DOS-Angriff bzw. von wechselnden Sourceadressen ein DDOS-Angriff. Das würde die Bandbreite reduzieren, im schlimmsten Fall völliges Lahmlegen des Anschlusses wegen Überlastung des Modems durch dauernde Zugriffsversuche.

kannst Du eventuell Informationen über die source Adresse bekommen. Zumindest von welchem Provider aus welschem Land der Portscan erfolgte.

Der Destination Port wäre noch interessant. Er gibt Auskunft, welches Protokoll beim Scan versucht wurde.

Da es als Alarm eingetragen ist, war es eben nur ein Versuch. Wäre der betreffende Port für Zugriff von außen geöffnet, gäbe es keinen Alarm.

Wenn der Zugriffsversuch nur einmal war, dann ist es vermutlich ein Hackerprogramm, welches Internetadressen nach offenen Ports sucht.

Wenn es dauernd passiert, dann wäre es bei gleichbleibender Sourceadresse ein DOS-Angriff bzw. von wechselnden Sourceadressen ein DDOS-Angriff. Das würde die Bandbreite reduzieren, im schlimmsten Fall völliges Lahmlegen des Anschlusses wegen Überlastung des Modems durch dauernde Zugriffsversuche.

94.103.9.79

% This is the RIPE Database query service.

% The objects are in RPSL format.

%

% The RIPE Database is subject to Terms and Conditions.

% See http://www.ripe.net/db/support/db-terms-conditions.pdf

% Note: this output has been filtered.

% To receive output for a database update, use the "-B" flag.

% Information related to '94.103.9.0 - 94.103.9.255'

% Abuse contact for '94.103.9.0 - 94.103.9.255' is 'abuse@foxcloud.net'

inetnum94.103.9.0 - 94.103.9.255netnameFOXCLOUD-SERVERS-NLcountryNLadmin-cAB31967-RIPEtech-cAB31967-RIPEstatusASSIGNED PAmnt-domainsFOXCLOUD-MNTmnt-routesFOXCLOUD-MNTmnt-lowerFOXCLOUD-MNTmnt-byFOXCLOUD-MNTcreated2018-01-10T22:37:37Zlast-modified2018-01-10T22:37:37ZsourceRIPE

personAlexander BasunovaddressOffice 11, 43 Bedford street, London, GBphone+44 (845) 1541419nic-hdlAB31967-RIPEmnt-byFOXCLOUD-MNTcreated2015-03-14T08:24:57Zlast-modified2015-03-14T08:24:57ZsourceRIPE # Filtered

% Information related to '94.103.9.0/24AS200904'

route94.103.9.0/24originAS200904mnt-byFOXCLOUD-MNTcreated2018-01-10T22:52:44Zlast-modified2018-01-10T22:52:44ZsourceRIPE

% This is the RIPE Database query service.

% The objects are in RPSL format.

%

% The RIPE Database is subject to Terms and Conditions.

% See http://www.ripe.net/db/support/db-terms-conditions.pdf

% Note: this output has been filtered.

% To receive output for a database update, use the "-B" flag.

% Information related to '94.103.9.0 - 94.103.9.255'

% Abuse contact for '94.103.9.0 - 94.103.9.255' is 'abuse@foxcloud.net'

inetnum94.103.9.0 - 94.103.9.255netnameFOXCLOUD-SERVERS-NLcountryNLadmin-cAB31967-RIPEtech-cAB31967-RIPEstatusASSIGNED PAmnt-domainsFOXCLOUD-MNTmnt-routesFOXCLOUD-MNTmnt-lowerFOXCLOUD-MNTmnt-byFOXCLOUD-MNTcreated2018-01-10T22:37:37Zlast-modified2018-01-10T22:37:37ZsourceRIPE

personAlexander BasunovaddressOffice 11, 43 Bedford street, London, GBphone+44 (845) 1541419nic-hdlAB31967-RIPEmnt-byFOXCLOUD-MNTcreated2015-03-14T08:24:57Zlast-modified2015-03-14T08:24:57ZsourceRIPE # Filtered

% Information related to '94.103.9.0/24AS200904'

route94.103.9.0/24originAS200904mnt-byFOXCLOUD-MNTcreated2018-01-10T22:52:44Zlast-modified2018-01-10T22:52:44ZsourceRIPE

Interessant ist dieser link

https://www.abuseipdb.com/check/94.103.9.79

hier wird die in meistens als Port Scanner gemeldet

https://www.abuseipdb.com/check/94.103.9.79

hier wird die in meistens als Port Scanner gemeldet

Scan war bis dato einmalig

gescannt wurde der destination Port: 1389

danke für die heute Hilfe

gescannt wurde der destination Port: 1389

danke für die heute Hilfe

Den letzten "Hackversuch" den ich entdeckt hatte (der auf meinen FTP-Logs ziemlich nach Shellcode oder nicht korrekt kodiertem Gibberisch aussah), und brav an die Abuse dort gemeldet hatte, erhielt ich zur Antwort:

"Das ist kein Hackversuch, die Firma macht aus wissenschaftlichen Gründen Scans des Internets auf Schwachstellen, ich solle mich direkt an die Firma wenden, dann werde ich vom Scan ausgenommen"

Tolle Aussage, das muss ich mir für meinen nächsten Hack merken "ich mach das nur wegen der Wissenschaft"...

"Das ist kein Hackversuch, die Firma macht aus wissenschaftlichen Gründen Scans des Internets auf Schwachstellen, ich solle mich direkt an die Firma wenden, dann werde ich vom Scan ausgenommen"

Tolle Aussage, das muss ich mir für meinen nächsten Hack merken "ich mach das nur wegen der Wissenschaft"...

Danke für die Infos. Meine Frage ist nur ob ich hier noch was machen muss oder ob ich das ganze ignorieren kann.

im Netz liest man das solche Scans am laufenden Band vorkommen

die ip scheint bekannt zu sein für die portscans (und auch brutforce, etc)

kann jemand was mit dem Port 1389 anfangen ? Ich finde nirgends brauchbare Informationen.

Würde das ganze natürlich weiterhin beobachten, wäre aber froh wenn ich eurer Meinung nach ansonsten nichts unternehmen müsste :)

mfg

im Netz liest man das solche Scans am laufenden Band vorkommen

die ip scheint bekannt zu sein für die portscans (und auch brutforce, etc)

kann jemand was mit dem Port 1389 anfangen ? Ich finde nirgends brauchbare Informationen.

Würde das ganze natürlich weiterhin beobachten, wäre aber froh wenn ich eurer Meinung nach ansonsten nichts unternehmen müsste :)

mfg

Sollte ich die IP Adresse des Portscans blockieren ?

Und kann ich das am Router überhaupt ? Habe irgendwie keinen Eintrag dazu gefunden.

Und kann ich das am Router überhaupt ? Habe irgendwie keinen Eintrag dazu gefunden.

Das ist nicht nötig und hilft nicht viel. Bei einem DOS-Angriff vielleicht, aber die IP-Adressen von Portscannern sind meist keine dauerhaften. Solange es Einzelfälle sind, einfach ignorieren. Welche Router das können oder nicht, weiß ich nicht, ich habe es noch nie in Betracht gezogen.

Router haben grundsätzlich erst mal alle Ports für Zugriffe von außen gesperrt. Jeder gewollte Zugriff von außen muss im Router extra zugelassen werden. Um die Sicherheit bei erwünschten Zugriffen von außen sicher zu stellen:

Zugriffe von außen unbedingt nur mit sicherem Passwort im Zielhost und Portumleitung, damit nicht der offene Port das Protokoll verrät.

Router haben grundsätzlich erst mal alle Ports für Zugriffe von außen gesperrt. Jeder gewollte Zugriff von außen muss im Router extra zugelassen werden. Um die Sicherheit bei erwünschten Zugriffen von außen sicher zu stellen:

Zugriffe von außen unbedingt nur mit sicherem Passwort im Zielhost und Portumleitung, damit nicht der offene Port das Protokoll verrät.

Ich habe noch den Heise Netzwerkcheck gemacht, dieser Zeit „gratuliere kein Problem“ 🙂 also habe ich keine offenen Ports

der gescannte Port 1389 sagt dir auch nichts ?

vielen Dank dir (euch ) für die Hilfe.

Wenn du der Meinung bist das ich den Scan irgnorieren soll/kann und somit nichts mehr weiter tun soll/muss, werde ich den Thread hier schließen

der gescannte Port 1389 sagt dir auch nichts ?

vielen Dank dir (euch ) für die Hilfe.

Wenn du der Meinung bist das ich den Scan irgnorieren soll/kann und somit nichts mehr weiter tun soll/muss, werde ich den Thread hier schließen

mir scheint so ganz kann man dem log Eintrag nicht glauben.

Der Heise portscan wir im log auch als Alarm angezeigt. Jedoch wird nur ein destination Port angezeigt ( es werden aber sicher 20ports überprüft) dieser Port wechselt bei jedem Scan Vorgang und ist aber immer Teil dieser von Heise ausgewählten ports, welche als geschlossen ausgewiesen werden.

Warum werden die übrigen 19 im log nicht angezeigt ?

Führt das nicht zur Annahme das ein Port gescannt wurde, aber in Wirklichkeit können es auch 100 gewesen sein ?

Der Heise portscan wir im log auch als Alarm angezeigt. Jedoch wird nur ein destination Port angezeigt ( es werden aber sicher 20ports überprüft) dieser Port wechselt bei jedem Scan Vorgang und ist aber immer Teil dieser von Heise ausgewählten ports, welche als geschlossen ausgewiesen werden.

Warum werden die übrigen 19 im log nicht angezeigt ?

Führt das nicht zur Annahme das ein Port gescannt wurde, aber in Wirklichkeit können es auch 100 gewesen sein ?

- Port Number: 1389

- TCP / UDP: TCP

- Delivery: Yes

- Protocol / Name: iclpv-dm

- Port Description: Document Manager

Mit A1 Modems habe ich nur manchmal zu tun. Vielleicht weiß jemand genauer Bescheid über die Firewall-Einträge.

Man findet auch nirgends was über „Document Manager“

Vielleicht meldet sich noch jemand bez. des logeintrages ?! 😌

was den Vorfall angeht: werde ich einzelscans jetzt einfach, wie von dir empfohlen, ignorieren !

Vielleicht meldet sich noch jemand bez. des logeintrages ?! 😌

was den Vorfall angeht: werde ich einzelscans jetzt einfach, wie von dir empfohlen, ignorieren !

Jetzt wollt ich doch gerade schlafen gehen und siehe da ...

2018-04-25T23:29:25Z [Alert] firewall security alert! Remote (source) address:5.188.9.110,scan dest address:192.164.236.xxx, and source port:65534,dest port:3465

diesmal aus Russland und Port 3465

webshield Network oder petersburg Internet Network ltd

das wären jetzt dann zwei in 4 Tagen .. vor dem 21.04. hatte ich keine einzigen ..

soll ich nun beide ( und die die noch kommen werden ) ignorieren, solange sie einzeln alle paar Tage auftreten ?

lg - und gute Nacht

2018-04-25T23:29:25Z [Alert] firewall security alert! Remote (source) address:5.188.9.110,scan dest address:192.164.236.xxx, and source port:65534,dest port:3465

diesmal aus Russland und Port 3465

webshield Network oder petersburg Internet Network ltd

das wären jetzt dann zwei in 4 Tagen .. vor dem 21.04. hatte ich keine einzigen ..

soll ich nun beide ( und die die noch kommen werden ) ignorieren, solange sie einzeln alle paar Tage auftreten ?

lg - und gute Nacht

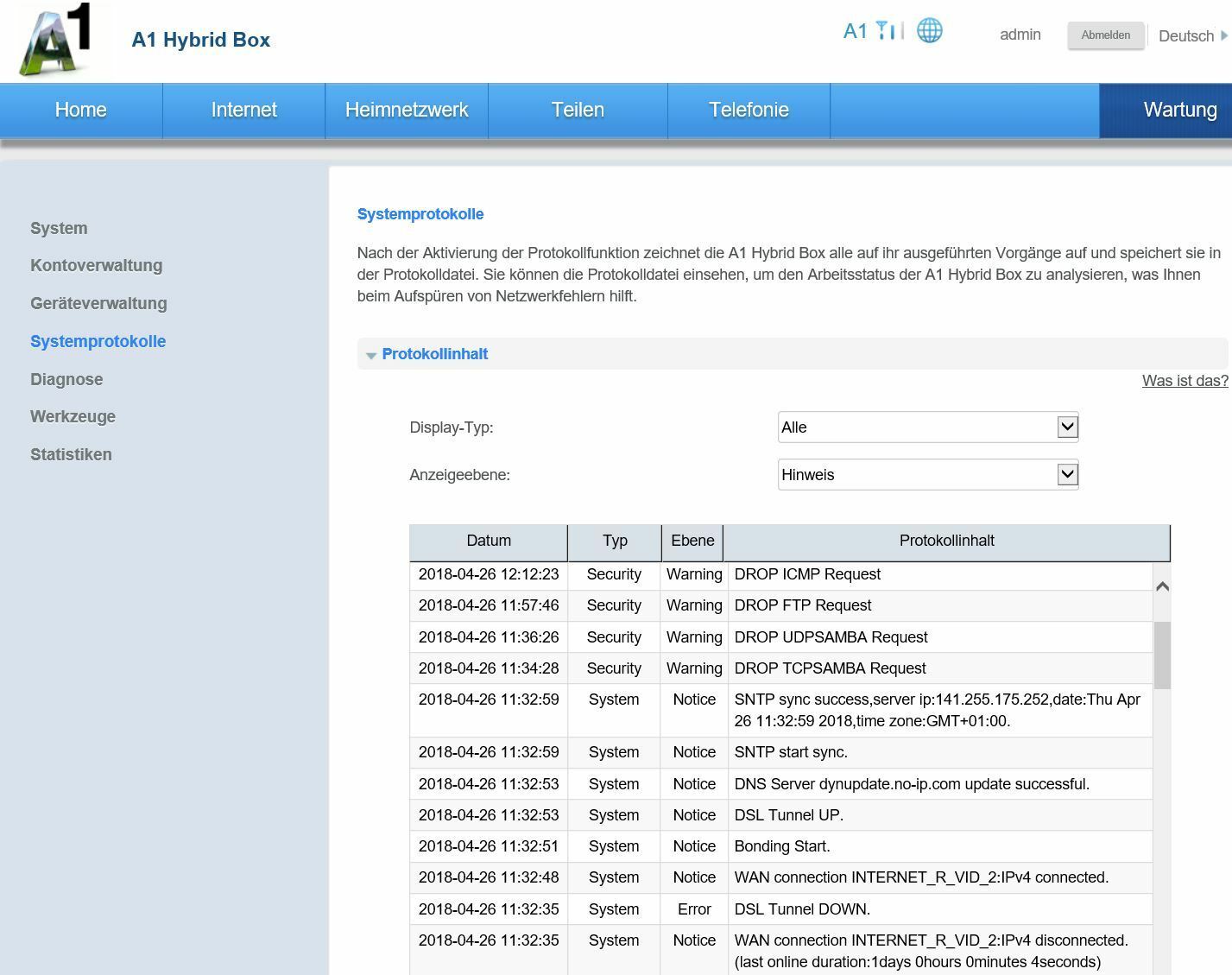

Anbei noch das komplette Protokoll, falls sich hier jemand damit auskennt

danke

—-

2018-04-25T22:14:31Z [Notice] Msntp synchronized localtime success!dwTimeOffset=0

current time is Wed Apr 25 20:14:31 2018

2018-04-25T23:29:25Z [Alert] firewall security alert! Remote (source) address:5.188.9.110,scan dest address:192.164.xxxx and source port:65534,dest port:3465

2018-04-26T01:02:32Z [Notice] Msntp synchronized localtime success!dwTimeOffset=-1

current time is Wed Apr 25 23:02:32 2018

2018-04-26T01:05:50Z [Warning] RunProcess process[webd] Event[0x2202] dwUsedTicks[283]

2018-04-26T01:06:04Z [Warning] RunProcess process[webd] Event[0x2202] dwUsedTicks[281]

2018-04-26T01:07:53Z [Warning] RunProcess process[webd] Event[0x2202] dwUsedTicks[285]

2018-04-26T01:08:16Z [Warning] RunProcess process[webd] Event[0x2202] dwUsedTicks[282]

2018-04-26T01:08:49Z [Warning] RunProcess process[webd] Event[0x2202] dwUsedTicks[285]

2018-04-26T01:09:16Z [Warning] RunProcess process[webd] Event[0x2202] dwUsedTicks[280]

danke

—-

2018-04-25T22:14:31Z [Notice] Msntp synchronized localtime success!dwTimeOffset=0

current time is Wed Apr 25 20:14:31 2018

2018-04-25T23:29:25Z [Alert] firewall security alert! Remote (source) address:5.188.9.110,scan dest address:192.164.xxxx and source port:65534,dest port:3465

2018-04-26T01:02:32Z [Notice] Msntp synchronized localtime success!dwTimeOffset=-1

current time is Wed Apr 25 23:02:32 2018

2018-04-26T01:05:50Z [Warning] RunProcess process[webd] Event[0x2202] dwUsedTicks[283]

2018-04-26T01:06:04Z [Warning] RunProcess process[webd] Event[0x2202] dwUsedTicks[281]

2018-04-26T01:07:53Z [Warning] RunProcess process[webd] Event[0x2202] dwUsedTicks[285]

2018-04-26T01:08:16Z [Warning] RunProcess process[webd] Event[0x2202] dwUsedTicks[282]

2018-04-26T01:08:49Z [Warning] RunProcess process[webd] Event[0x2202] dwUsedTicks[285]

2018-04-26T01:09:16Z [Warning] RunProcess process[webd] Event[0x2202] dwUsedTicks[280]

Kann bitte jemand die Drop-Einträge vom Hybrid-Modem deuten (IP-Adresse fehlt)?

Willst du nicht einen eigenen threar hierfür aufmachen ?!

Ich wäre froh wenn man mir noch die restliche Frage beantworte würde, bevor es weiter zu deinem Thema geht

@oversixty kann ich den zweiten und alle weiteren Einträge mit diesem Wortlaut ebenfalls ignorieren ?

Dann würde ich es weiter beobachten

danke

Ich wäre froh wenn man mir noch die restliche Frage beantworte würde, bevor es weiter zu deinem Thema geht

Dann würde ich es weiter beobachten

danke

Enter your E-mail address. We'll send you an e-mail with instructions to reset your password.